Предотвращение и обнаружение вторжений – это важнейшие элементы процесса обеспечения безопасности компьютера и компьютерных сетей.

В случае взлома компьютера или сетевого устройства необходимо незамедлительно принять меры для:

- предотвращения дальнейшего распространения угрозы (изоляция скомпрометированного устройства, очистка, полное восстановление системы из доверенной резервной копии и т.д.);

- выявления способов проникновения/заражения и устранение их (исследование эксидента, установка обновлений безопасности, отказ от использования уязвимого ПО и сетевого оборудования, применение систем предотвращения и обнаружения вторжения, установка антивирусного ПО, изменение политики информационной безопасности организации и т.д.);

- оценки и устранения последствий взлома (определение попавшей в результате взлома в руки злоумышленников информации, смена учётных данных, восстановление CDN, предупреждение пользователей о необходимости смены паролей и т.д.).

Признаками, свидетельствующими, что компьютер был скомпрометирован (Indicators of Compromise), т.е. взломан, могут быть:

- появление на компьютере вредоносных файлов (вирусов, бэкдоров, троянов, килогеров, крипторов, майнеров и т.д.), а также хакерский утилит (для исследования сети, эксплуатации уязвимостей, сбора учётных данных и т.д.);

- появление неавторизованных новых исполнимых и других файлов, даже если они не определяются антивирусным ПО как вредоносные;

- неавторизованная сетевая активность (подключение к удалённым хостам, открытие для прослушивания портов неизвестными программами, либо программами, которые не должны этого делать и пр.);

- аномальная активность на дисковых устройствах и повышенное потребление ресурсов системы (из-за поиска по дискам, шифрования файлов, использования ресурсов компьютера в целях злоумышленника для выполнения вычислений или хранения и распространения данных и т.д.)

- и другие признаки, как видимые «на глаз», так и требующие использования специализированного ПО для выявления.

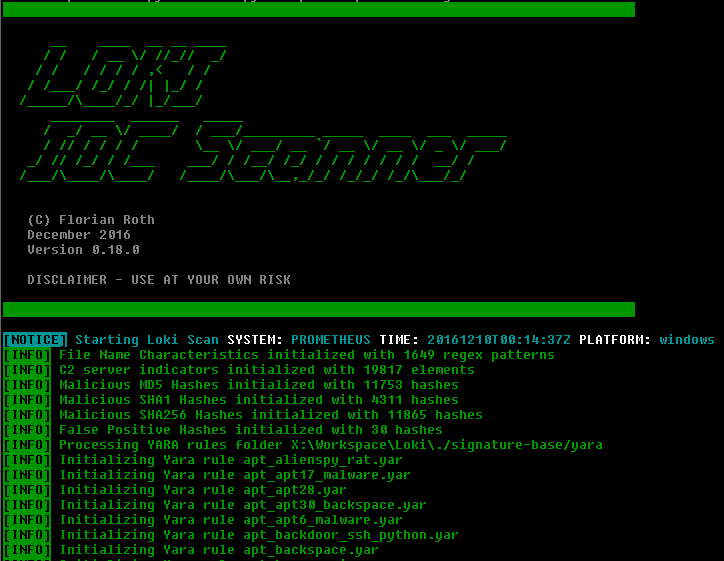

Инструкция по использованию Loki

В этой заметке будет рассказано о Loki – простом сканере для обнаружения признаков взлома. У Loki открыт исходный код, программа бесплатна, является кроссплатформенной, включает в себя возможности ряда бесплатных инструментов и открытых баз данных по вредоносным файлам. На данный момент программа активно развивается и постоянно пополняется новыми сигнатурами.

Вы можете проверить свой компьютер или сервер как на Linux, так и на Windows.

Процесс установки на Linux описан здесь.

Я рассмотрю запуск и анализ результатов на Windows.

Установка Loki в Windows

Скачайте последний выпуск программы с официальной страницы релизов. Распакуйте архив. Программа не требует установки, достаточно распаковать скаченный архив. Для запуска откройте командную строку: нажмите Win+x и выберите «Командная строка (администратор)». Начните с обновления программы и сигнатур, для этого перетащите в открывшееся окно командной строки файл loki-upgrader.exe, нажмите ENTER и дождитесь завершения процесса.

После этого перетащите в командную строку файл loki.exe и нажмите ENTER — начнётся сканирование всего компьютера.

Если вы не доверяете исполнимым файлам, то на странице программы описано, как самостоятельно скомпилировать её из исходного кода.

Анализ результатов Loki

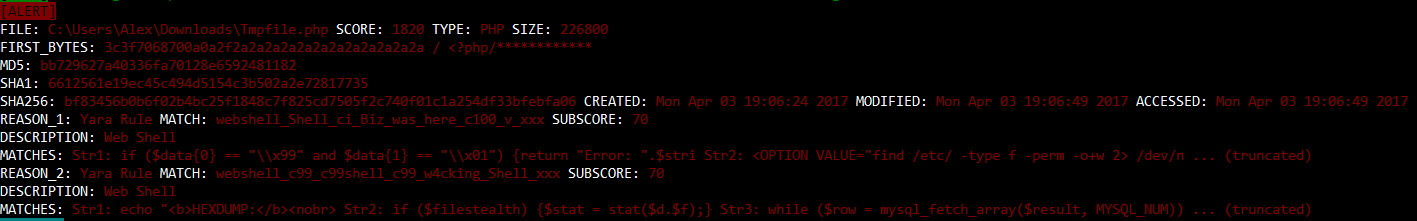

В первую очередь, нужно обращать внимание на сообщения, выделенные красным:

В поле DESCRIPTION дано описание файла и причины его подозрительности. Обычно это вирусы, бэкдоры и другие подобные программы, которые не могут присутствовать на компьютерах большинства пользователей (если они не занимаются анализом вредоносного ПО).

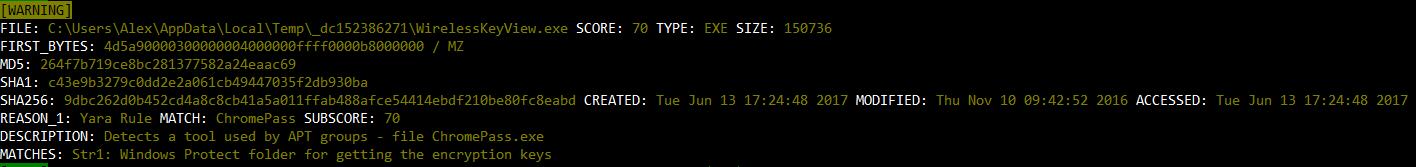

Далее следует обратить внимание на жёлтые предупреждения:

На первом сркиншоте – найден инструмент для восстановления Wi-Fi паролей.

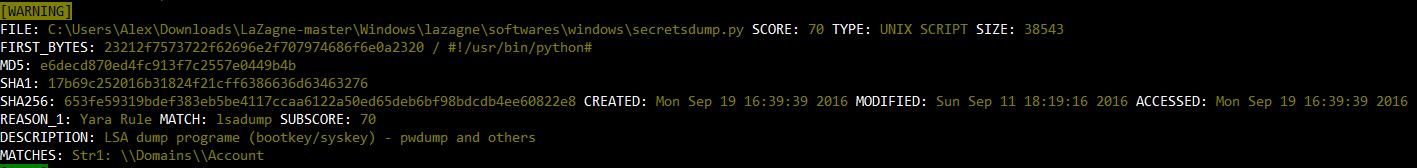

Найдена программа для дампа учётных данных, паролей:

Если вы их не скачивали, то подобных программ не должно быть в вашей системе. Их мог забыть человек, который пытался извлечь сведения из вашего компьютера.

Здесь:

подозрительный владелец процесса (возможно, проблема в кириллице).

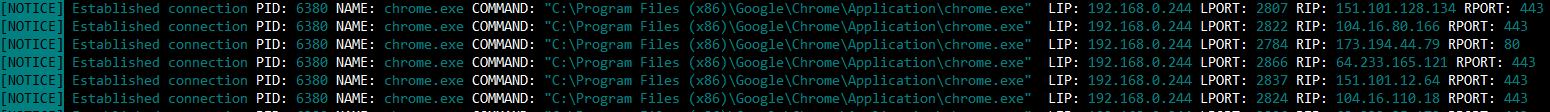

Уведомления, помеченные синим, могут означать вполне легитимную деятельность. Например, на этом скриншоте подключения работающего веб-браузера:

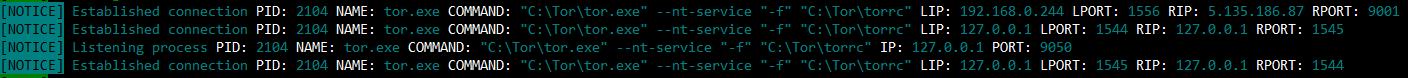

Далее Tor и приложение для VoIP:

В данном случае они являются легитимными – установлены владельцем. Тем не менее, стоит просмотреть, какие программы прослушивают порты или устанавливают соединения.

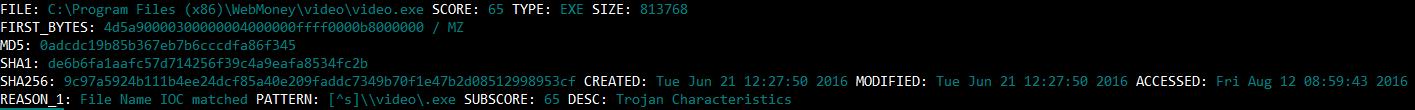

Далее пример исполнимого файла, который расположен в директории, где обычно не должно быть исполнимых файлов. Это не обязательно вредоносные файлы, но на них стоит обратить внимание:

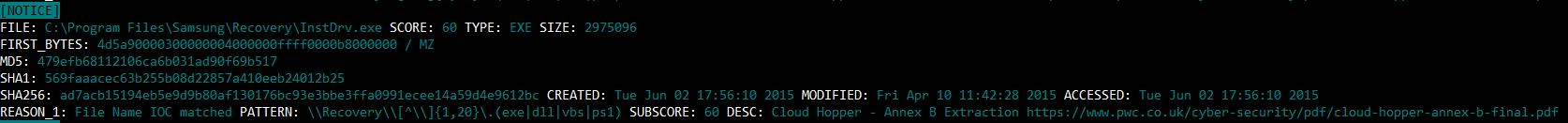

Судя по всему, ложное срабатывание (файл идентифицирован по одному только имени файла), тем не менее, стоит хотя бы посмотреть дату создания, цифровые подписи, наличие активности и т.д.:

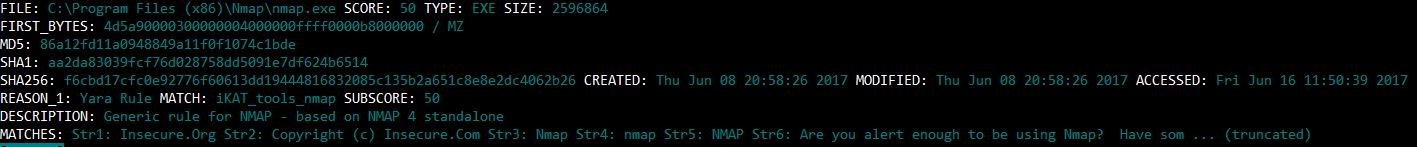

Программа нашла исполнимый файл Nmap:

Вероятно, ложное срабатывание (слишком общий паттерн поиска для Cloud Hopper):

Файл Microsoft Office содержащий функцию AutoOpen (такое редко встречается в нормальных офисных файлах):

| 1 | Notice: FILE: C:\Users\Alex\Downloads\INFO_0323310510_alexey\9806.doc SCORE: 40 TYPE: OLE SIZE: 90112 FIRST_BYTES: d0cf11e0a1b11ae1000000000000000000000000 / MD5: 31746eb6e63d4d3dc913121b0a4f3146 SHA1: 49cb5f309931a282c466a8f4e0bc60773731fb76 SHA256: e5a489137478adc100409ca51e69f957991c3e0aad477a4de3bfea1fc41b10ee CREATED: Tue Jan 17 08:20:49 2017 MODIFIED: Tue Jan 17 06:05:01 2017 ACCESSED: Tue Jan 17 08:20:49 2017REASON_1: Yara Rule MATCH: Office_AutoOpen_Macro SUBSCORE: 40 DESCRIPTION: Detects an Microsoft Office file that contains the AutoOpen Macro function MATCHES: Str1: AutoOpen Str2: Macros |

Заключение

Loki – это несложная программа для выявления признаком компрометации. Она поможет увидеть явные признаки проникновения и заражения компьютера. Также она является хорошим инструментом для изучения и понимания своей операционной системы, происходящих в ней процессов.