T.me VPN не всегда в состоянии защитить DNS-запросы вашего устройства, даже если весь остальной трафик надежно защищен туннелем VPN. Это называется «утечка DNS». Если происходит утечка DNS-запросов, то третьи лица, например ваш интернет-провайдер или оператор DNS-сервера, могут видеть, какие веб-сайты вы посещаете и какими приложениями пользуетесь.

Так как DNS — это система адресных книг, то с ней связано практически всё, что вы делаете в Интернете. Ваш браузер и другие приложения используют DNS для поиска серверов, на которых работают сайты и сервисы, которыми вы пользуетесь. Ваше устройство направляет запросы на DNS-сервер, который посылает назад инструкции, как найти то, что вы ищете. Именно поэтому DNS-запросы ставят вашу конфиденциальность под угрозу.

Безопасность в интернете — прежде всего. Нам не нравится, когда вмешиваются в нашу частную жизнь, мы хотим сохранять анонимность перед провайдерами, делать покупки онлайн, пользоваться социальными сетями без страха, что пароли и банковские реквизиты перехватят мошенники, даже когда подключаемся через общедоступные точки доступа Wi-Fi в кафе или торговых центрах. Для этого мы используем прокси и VPN-сервиcы, настраиваем безопасные DNS-серверы.

На практике даже когда мы думаем, что защищены, можем столкнуться с утечкой DNS, которая нивелирует все приложенные усилия. Почему возникает подобная проблема и чем она опасна? Как обезопасить себя и сохранить анонимность в интернете? Обо всем в подробностях дальше.

Что такое утечка DNS и в чем опасность

Утечка DNS (Domain Name System) — ситуация, когда ваше устройство неожиданно отправляет DNS-запросы через серверы, которые отличаются от заданных вами в настройках сетевого оборудования. При использовании VPN или прокси, трафик будет идти не внутри защищенного туннеля, а в обход, по обычному ISP-каналу на DSN-серверы, назначенные провайдером или операционной системой.

Для тех, кто не знаком с темой, небольшое отступление, что такое DNS и какая связь с VPN и прокси.

Все мы привыкли вводить в адресную строку браузера доменные имена в привычном текстовом формате, например, google.com. Но сетевое оборудование при перенаправлении трафика использует числовые IP-адресса IPv4 типа 192.168.0.1 или текстово-числовые адреса IPv6, которые выглядят так: 2018:0ab6:84a2:0000:0000:7a2b:0271:7435. Для конвертации удобного человеку текстового адреса сайта в машиночитаемый IP используется система доменных имен или DNS.

Принцип работы DNS легко объяснить, если сравнить его с телефонным справочником. Только вместо номеров, фамилий и городских улиц он содержит интерпретации доменного имени в IP. Именно к нему обращается наше устройство каждый раз, когда в адресной строке браузера мы вводим адрес сайта.

Проблема в том, что DNS-запросы не шифруются, даже если сайт, к которому вы подключились, шифрует трафик по протоколу HTTPS. Поэтому при любой активности в интернете вы оставляете след: провайдер или хакеры при подключении к Wi-Fi в общественных местах могут видеть историю посещений. Что опаснее, ваш IP адрес и порты становятся доступными владельцам сайта, который вы посетили. Мошенникам этой информации достаточно, чтобы перехватить отправленные вами пакеты.

Для анонимности в интернете используются VPN и прокси-серверы.

Прокси — в компьютерных сетях это промежуточный сервер между целевым сайтом и пользователем. При использовании проксирования, ваш компьютер устанавливает соединение с сервером-посредником и направляет весь трафик, включая DNS-запросы, не напрямую, а через него. При этом любая активность в интернете выполняется не от вашего имени, а от “имени” удаленного сервера, тогда как информация о вас остается скрытой для целевого сайта. Технология используется для смены IP-адреса. HTTPS, SOCKS5 прокси шифруют трафик между вами и сервером, скрывая также историю запросов от провайдера и от хакеров, пытающихся перехватить трафик.

VPN — это альтернативный способ анонимизации. Поверх основного подключения развертывается виртуальная сеть с шифрованием интернет трафика. Данные перенаправляются через защищенный туннель к удаленному серверу, который фактически выступает файерволом. Провайдер не может посмотреть, какая информация передается внутри защищенного канала, и не видит историю DNS-запросов (фактически установлено только одно соединение с удаленным сервером). Что важно, сохраняется полная анонимность в интернете — на DNS-серверы и в результате посещаемым сайтам передается другой IP-адрес VPN-службы.

Приватный прокси с шифрованием обеспечивает более высокую защиту трафика. Элитные приватные прокси даже понижают задержку (ping) за счет фильтрации трафика от спама и использования кэширования.

Но использование анонимизации, неважно, это прокси или VPN, не гарантирует полную безопасность. Утечка DNS, когда трафик идет не через защищенный и конфиденциальный канал, а напрямую — одна из возможных проблем, которая может поставить под удар вашу безопасность в интернете.

Утечка DNS несет сразу несколько проблем:

- провайдеры или злоумышленники, получившие доступ к DNS-серверу, могут просматривать вашу историю посещений, несмотря на использование анонимайзеров;

- трафик не шифруется и его, вместе с данными банковских карт, логинами и паролями, может перехватить хакер при подключении к Wi-Fi в общественных местах.

Как проверить утечку DNS на устройстве

Чтобы проверить, существует ли утечка при использовании прокси или VPN, нужно выбрать онлайн-сервис для обнаружения тестирования и сделать тест два раза: первый без средства анонимизации, второй — с включенным прокси или ВПН, после чего сравнить результаты. Они должны быть разными, что будет говорить о том, что DNS-запросы перенаправляются.

Рассмотрим на примере сайта “DNS leak test”.

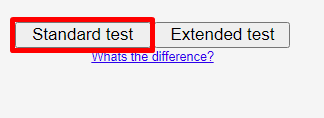

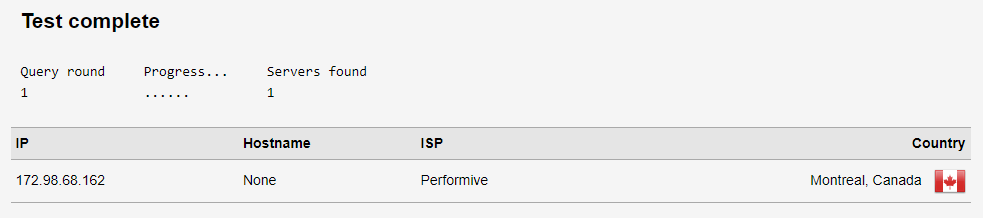

- Для начала заходим на сайт и запускаем проверку с выключенным прокси или ВПН.

- Получаем результат вот такого вида:

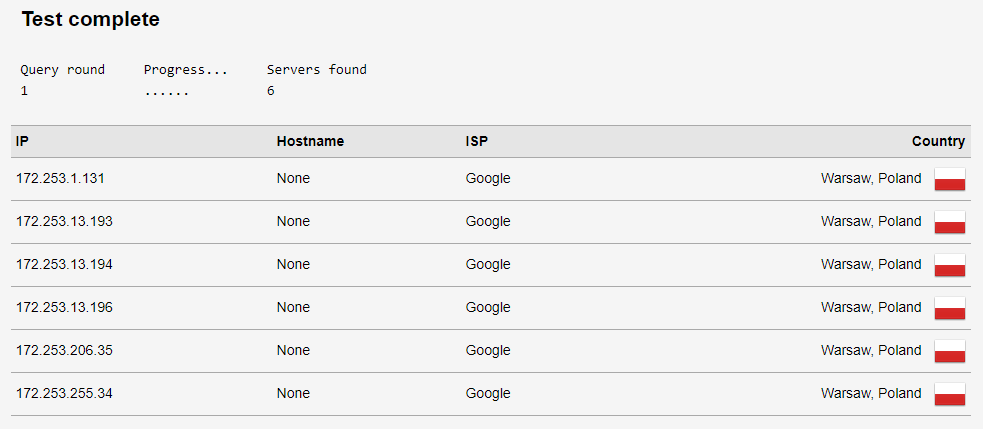

- Теперь подключим прокси. Сделаем проксификацию всей ОС Windows, чтобы трафик был перенаправлен через нужный нам IP.

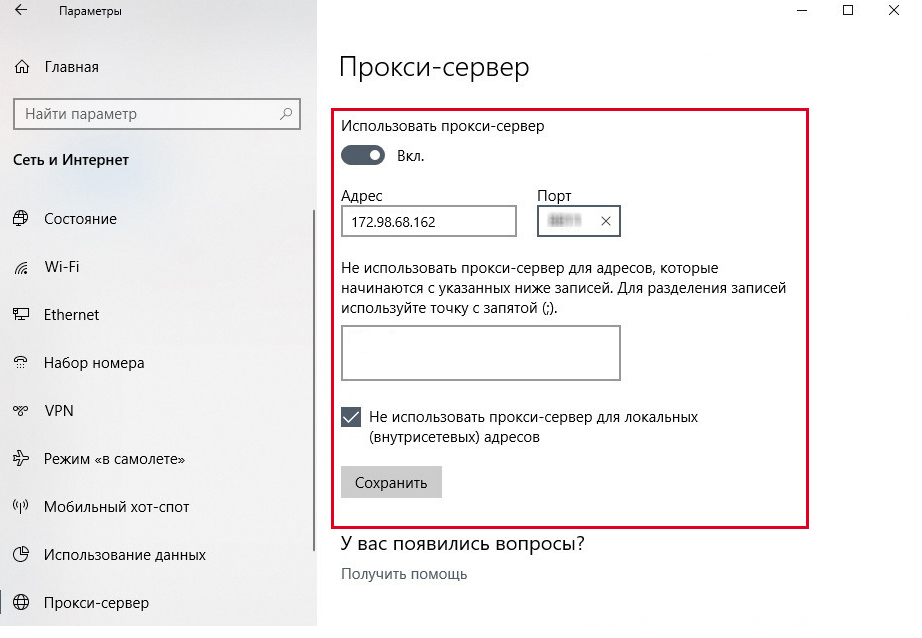

- Открываем сайт DNS leak test.com снова и запускаем повторную проверку. Получаем вот такой результат:

Видим, что в результатах IP-адреса не совпадают, значит, утечки нет.

Причины и как защититься от утечки DNS

Чаще всего с утечкой DNS сталкиваются пользователи настольных компьютеров и ноутбуков с операционной системой Windows. Хотя проблема может затронуть каждого независимо от типа устройства и ОС.

Распространенные причины утечки DNS и как исправить проблему:

Неправильная настройка прокси-сервера

Чаще всего утечка DNS возникает из-за ошибок в настройке прокси или DNS-сервера, который использует прокси. Также различные прокси-клиенты могут использовать собственные DNS-настройки, обходя настройки прокси, из-за чего возникает утечка данных. Еще одна частая причина — когда прокси не поддерживает протоколы DNS (например, UDP). В таком случае, DNS-запросы могут обойти прокси и быть отправлены напрямую.

Как решить проблему? Использование протоколов, поддерживаемых прокси, и включение соответствующих DNS-фильтров может помочь уменьшить риск утечек. Если вы обнаружили утечку, попробуйте настроить сетевое подключение или маршрутизатор вручную и установите надежный DNS-сервер.

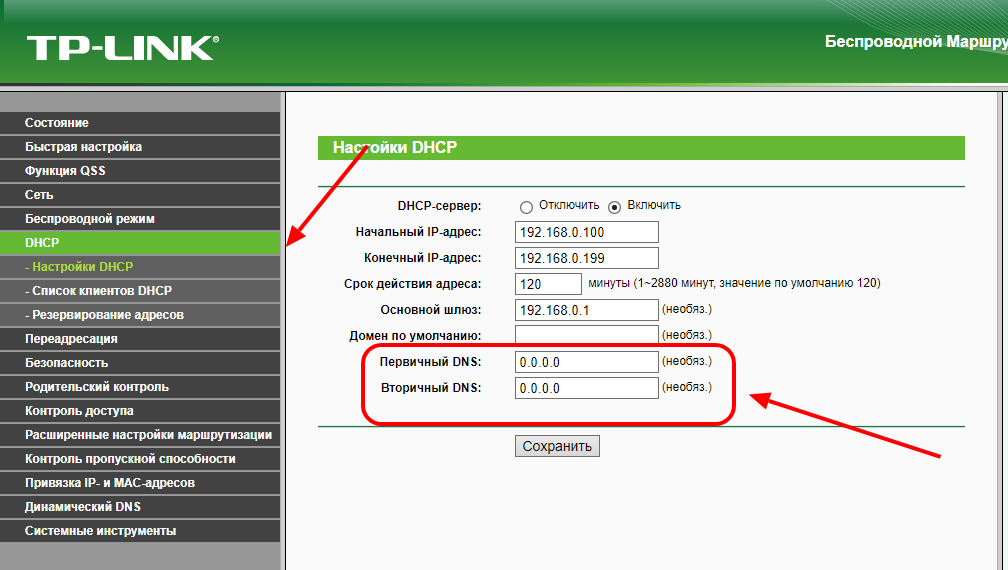

Изменить или задать постоянный адрес DNS-сервера можно в настройках роутера в разделе DHCP (поля первичный и вторичный DNS).

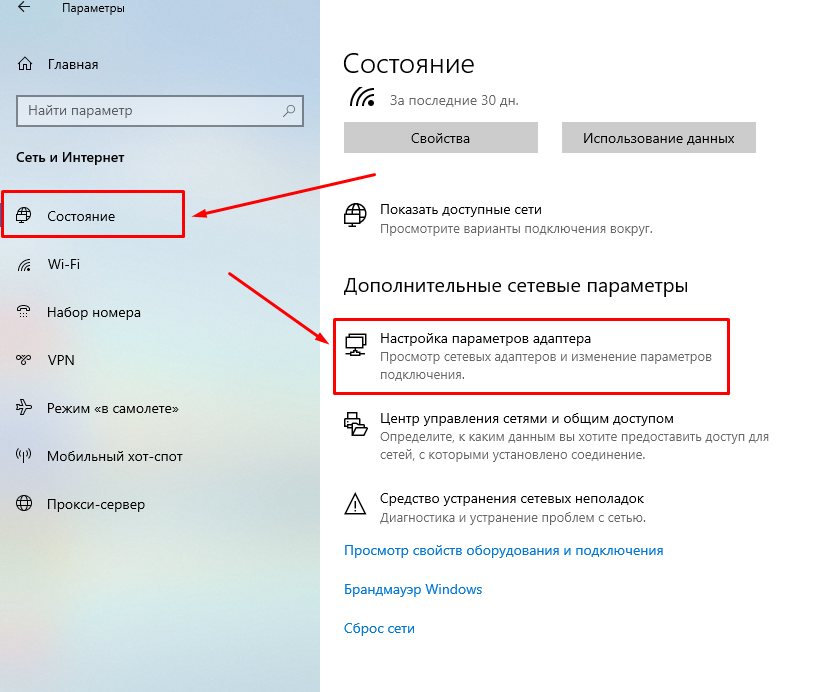

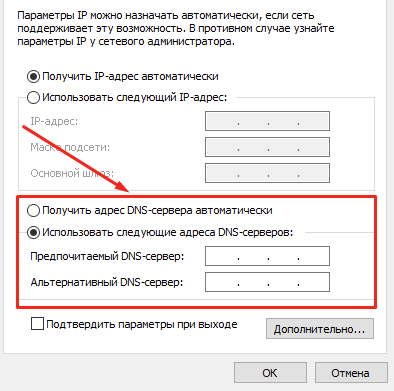

Также указать DNS можно в настройках сетевого подключения. В Windows для этого:

- Откройте “Параметры”, перейдите в меню “Сеть и интернет”.

- Во вкладке “Состояние” выберите меню “Настройка параметров адаптера”.

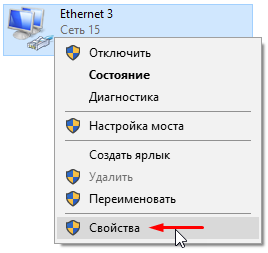

- Выберите сетевой адаптер или виртуальное подключение, кликните по нему правой мышкой, из меню выберите пункт “Свойства”.

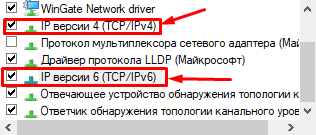

- В списке компонентов найдите строку Internet Protocol TCP IP v4, отметьте ее, кликнув левой кнопкой мышки. Потом кликните по кнопке “Свойства”. В настройках задайте адрес DNS.

Похожий принцип настройки DNS в iOS, Android, Linux, Mac. Нужно зайти в настройки сетевого устройства и отредактировать параметры DHCP или TCP/IP.

Использование ненадежных DNS-серверов

Некоторые провайдеры интернета перенаправляют все запросы пользователей через свои DNS-серверы, но часто не обеспечивают их безопасность. Злоумышленники ищут уязвимости и могут перехватывать запросы пользователей, перенаправляя на поддельные фишинговые сайты. Подобная проблема возникает и со сторонними публичными службами.

В качестве решения проблемы используйте безопасные DNS, которые поддерживают технологию DNSSEC. Например, OpenDNS, Google Public DNS или Cloudflare. Если используете VPN, укажите в настройках Wi-Fi-роутера статические DNS-сервера (в разделе DHCP), предоставленные VPN-оператором.

Вирусы или использование небезопасных приложений

Вирусы и программы с вредоносными скриптами могут менять сетевые настройки устройства и перенаправлять DNS-запросы на подставные серверы. В результате ваша история посещений в интернете может быть раскрыта. Но большая опасность в том, что серверы могут перенаправлять вас на поддельные фишинговые сайты, вместо настоящих, которые будут воровать ваши логины, пароли, данные банковских карт и платежных систем. Возможна подобная проблема с DNS и на Android, iOS.

Чтобы избежать такой проблемы, регулярно проверяйте систему на наличие вирусов и обновляйте операционную систему. Периодически проверяйте, нет ли утечки DNS и к каким серверам обращается ваш компьютер или смартфон.

Использование прозрачного прокси

Transparent DNS Proxy предполагает установку прокси на уровне локальной сети и перенаправление всего трафика через прокси-сервер без дополнительной настройки сетевой карты или установки клиента на устройствах пользователей. Использование прозрачного прокси часто приводит к утечке DNS. И иногда эту технологию используют провайдеры, чтобы собирать информацию о сайтах, которые посещают клиенты.

В случае использования прозрачного прокси, DNS-запросы будут перенаправляться напрямую, через сервера провайдера, даже если отдельно указаны статические DNS-серверы, установлено отдельное прокси-соединение или используются DNS-фильтры.

Самое простое решение такой проблемы — купить элитные прокси с шифрованием трафика. Если из-за настроек сети все равно происходит утечка DNS, нужно изменить конфигурацию сетевого оборудования:

- запретить в правилах firewall подключение через порт 53, который задействуется при использовании технологии Transparent DNS Proxy, и сделать переадресацию на другой порт, например 5353;

- задать статический DNS, например, можно использовать публичные сервера Google: первичный — 8.8.8.8, и вторичный — 8.8.4.4.

Топ 3 безопасных DNS сервиса

Вы можете сменить DNS в любой момент на любом сетевом устройстве: ноутбуке, маршрутизаторе, смартфоне, планшете, даже СмартТВ. Какой установить DNS для этого — рассмотрим далее. Выбирать стоит безопасные DNS-сервисы, которые гарантируют вашу безопасность и помогут повысить скорость соединения. Надежных DNS-серверов много. Самые безопасные следующие три.

OpenDNS

Служба DNS, запущенная компанией Cisco в 2005 году — лидер в сегменте информационной безопасности и сетевых технологий. Это бесплатный сервер с возможностями, недоступными для многих платных сервисов.

Бесплатные DNS-сервера OpenDNS:

- Первичный DNS — 208.67.222.222

- Вторичный DNS — 208.67.220.220

Достоинства:

- блокирует фишинговые сайты;

- высокая скорость обработки;

- надежная защита данных, исключен взлом.

В платном тарифе можно просматривать историю и настроить фильтрацию с блокировкой конкретных ресурсов или сайтов по заданному правилу.

Cloudflare

По данным независимых тестировщиков DNSPerf, Cloudflare — самая быстрая служба DNS в мире. Сервис уделяет внимание защите данных и конфиденциальности. Не хранит историю посещений пользователей, логи удаляются каждые 24 часа.

- Основной адрес: 1.1.1.1

Также запущены дополнительные серверы:

- со встроенной фильтрацией вредоносных сайтов: 1.1.1.2/1.0.0.2;

- с фильтрацией сайтов с контентом 18+: 1.1.1.3/1.0.0.3.

Достоинства: простота, быстродействие, встроенная защита от DDos-атак. Предоставляет приложение Wrap, которые защищает от утечек DNS на Mac, Android, iOS, Windows.

Google Public DNS

Пожалуй, самые известные публичные DNS. Компания Google уделяет внимание всем своим сервисам. Google Public DNS — это безопасные и быстрые сервера, защита данных и соблюдение правил конфиденциальности. Не собирает данные о местоположении пользователей, удаляет журналы с историей запросов раз в две недели.

Серверы Google Public DNS:

- 8.8.8.8

- 8.8.4.4

Достоинства: высокая безопасность, скорость обработки данных.

Заключение

Защита от утечек DNS требует комплексного подхода. Важно следить за безопасностью и устанавливать приложения из проверенных источников (как минимум, проверять софт антивирусом перед распаковкой архива и установкой). Пользоваться проверенными службами прокси и VPN, а также безопасными DNS-серверами, которые используют современные технологии шифрования и защищают данные пользователей.