Что такое Airgeddon

T.me Airgeddon — это многофункциональный инструмент для взлома Wi-Fi с использованием различных методов взлома и аудита безопасности. Airgeddon предоставляет широкий набор функций, включая сканирование сетей, подбор паролей, атаки с использованием словарей, атаки на перехват рукопожатий WPA/WPA2 и многое другое.

Возможности Airgeddon:

- Быстрое переключение между режимами работы адаптера.

- DoS через беспроводные сети разными методами (mdk3, mdk4, aireplay-ng).

- Полная поддержка диапазонов 2,4 ГГц и 5 ГГц.

- Оптимизация захваченных файлов рукопожатий (Handshake).

- Автономная расшифровка паролей в захваченных файлах WPA/WPA2 (Handshake и PMKID), с использованием словаря, брута и атак на основе правил, с помощью инструментов aircrack, crunch и hashcat.

- Атаки Evil Twin (поддельная точка доступа)

- Только режим Rogue/Fake AP для прослушивания с использованием внешнего анализатора (Hostapd + DHCP + DoS).

- Простой встроенный сниффинг (Hostapd + DHCP + DoS + Ettercap).

- Встроенный сниффинг, sslstrip2 (Hostapd + DHCP + DoS + Bettercap).

- Интегрированный сниффинг, sslstrip2 и BeEF Browser Exploitation Framework (Hostapd + DHCP + DoS + Bettercap + BeEF).

- Дополнительная подмена MAC-адреса для всех атак Evil Twin.

- WPS-функции

- WPS-сканирование.

- Пользовательская ассоциация PIN-кода.

- Атаки Pixie Dust.

- Атаки методом перебора PIN-кода.

- Атака с нулевым PIN-кодом (reaver).

- Атака на известные PIN-коды WPS, основанная на онлайн-базе данных PIN-кодов.

- Интеграция наиболее распространенных алгоритмов генерации PIN-кода (ComputePIN, EasyBox, Arcadyan и др.).

- Генерация ПИН-кода в автономном режиме и возможность поиска цели в результатах ПИН-кода в базе данных.

- Настраиваемые тайм-ауты для всех атак.

- Атаки на корпоративные сети

- Поддельная точка доступа, использующая «плавный» и «зашумленный» режимы, перехватывающая корпоративные хеши и простые пароли.

- Создание сертификатов.

- Атака WEP All-in-One (сочетание различных техник: Chop-Chop, Caffe Latte, ARP Replay, Hirte, Fragmentation, Fake Association и т. д.).

- Совместимость со многими дистрибутивами Linux (см. раздел «Требования»).

- Динамическое определение разрешения экрана и автоматический размер окон для оптимального просмотра.

- Контролируемый выход. Очистка задач и временных файлов. Восстановление nftables/iptables после атаки, требующей внесения в них изменений. Возможность сохранить режим монитора при желании при выходе.

- Многоязычная поддержка и функция автоматического определения языка ОС (см. раздел «Поддерживаемые языки»).

- Подсказки меню, для удобства использования.

- Автоматическое обновление. Скрипт проверяет наличие более новой версии, если это возможно.

- Образ Docker для простого и быстрого развертывания контейнера. Можно использовать уже собранный образ на Docker Hub или собрать свой собственный.

- Автоматическое определение HTTP-прокси для обновлений.

- Поддерживается графическая система Wayland (не только система X Window).

- Поддержка Tmux.

- Полная совместимость с iptables и nftables с автоопределением и возможностью форсировать iptables путем установки опции.

- Доступная система плагинов, позволяющая сообществу создавать свой собственный контент простым и гибким способом, используя созданную систему перехвата функций. Подробнее в разделе «Система плагинов».

Статья в образовательных целях и предназначается для обучения этичных хакеров. При написании статьи использовались личные устройства автора. Ни редакция spy-soft.net, ни автор не несут ответственности за ваши действия.

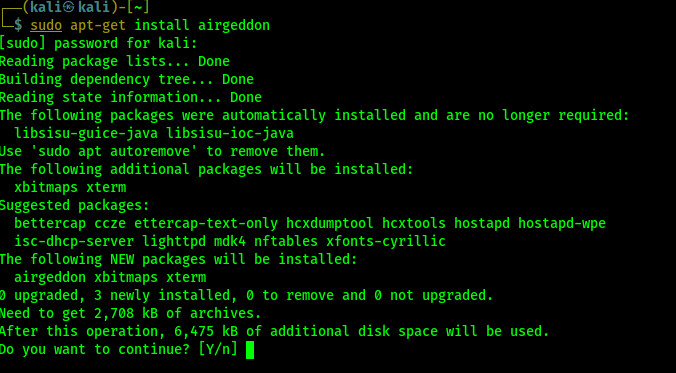

Установка Airgeddon на Kali Linux

Airgeddon уже установлен в последних версиях Kali Linux. Если вы используете облегченную версию, то вот как его установить:

| 1 | sudo apt-get install airgeddon |

Приведенная выше команда запросит пароль root и права доступа к дисковому пространству. После этого будет установлен Airgeddon и некоторые зависимости.

Airgeddon также требует некоторых дополнительных инструментов. Для их установки выполните команду:

| 1 | sudo apt install bettercap isc-dhcp-server hostapd hostapd-wpe udhcpd mdk4 hcxdumptool lighttpd hcxtools -y |

Теперь, при наличии адаптера поддерживающего режим монитора и внедрение пакетов, можно начать использовать Airgeddon на Kali Linux.

Использование Airgeddon в Kali Linux

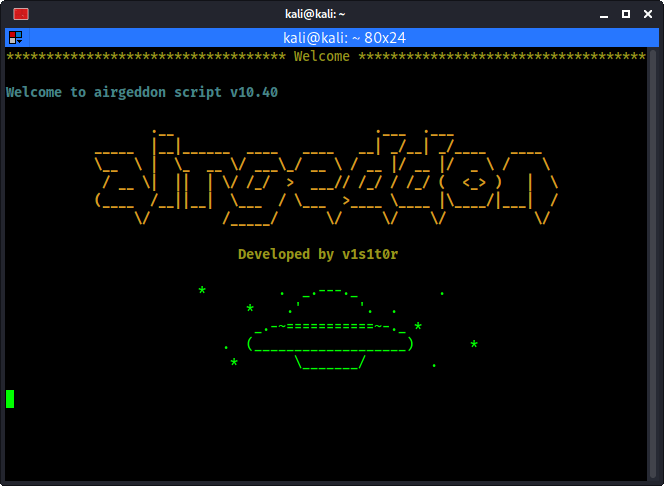

Запустите Airgeddon:

| 1 | sudo airgeddon |

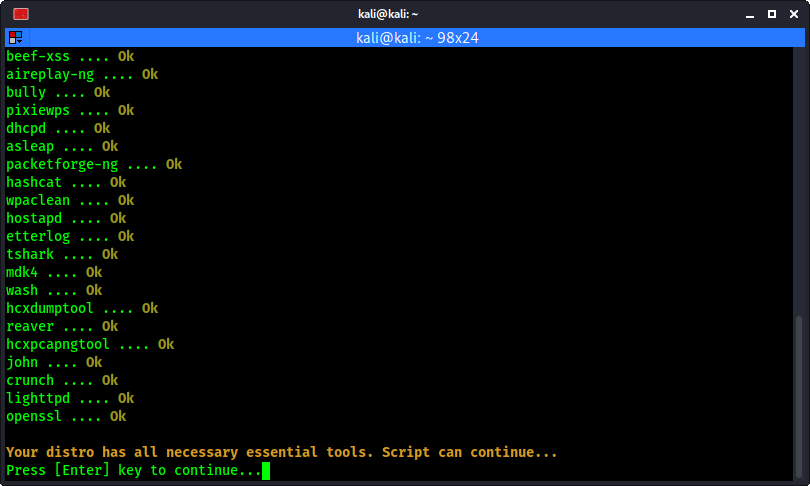

Нажмите Enter для запуска проверки всех необходимых компонентов.

Как видите, в моем случае, все инструменты установлены.

Подключите WiFi-адаптер и нажмите Enter.

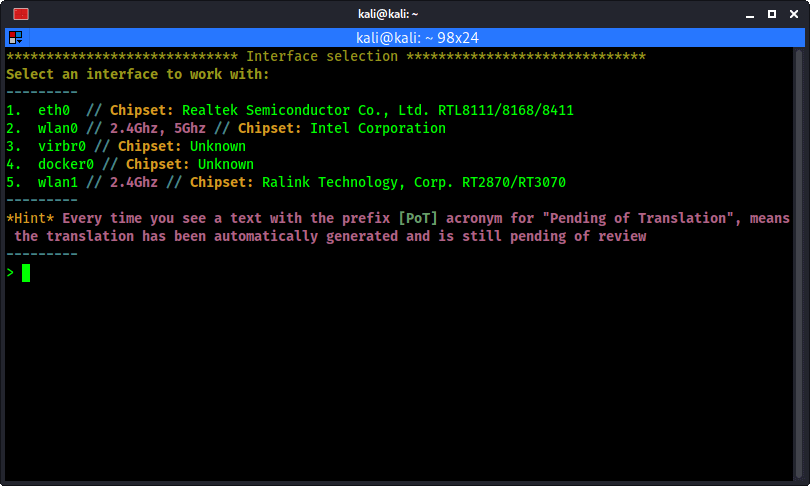

Следующее меню отобразит список всех доступных сетевых интерфейсов.

В моем случае интерфейс wlan1 поддерживает режим монитора и внедрение пакетов. Выбираю 5 и жму Enter.

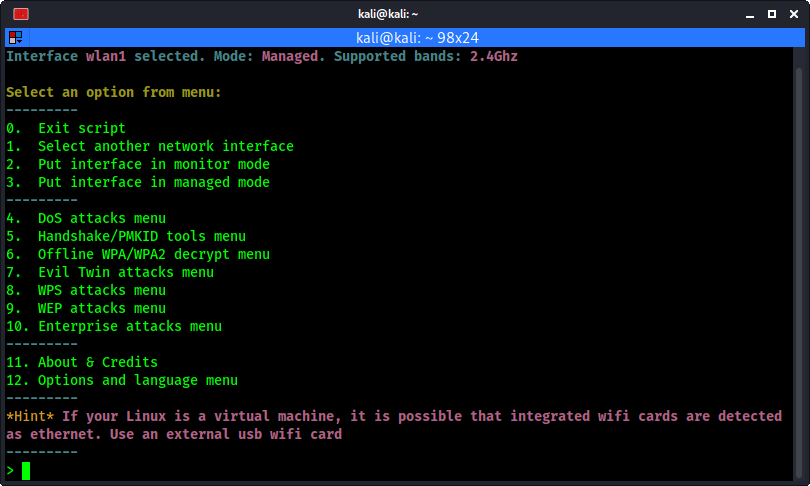

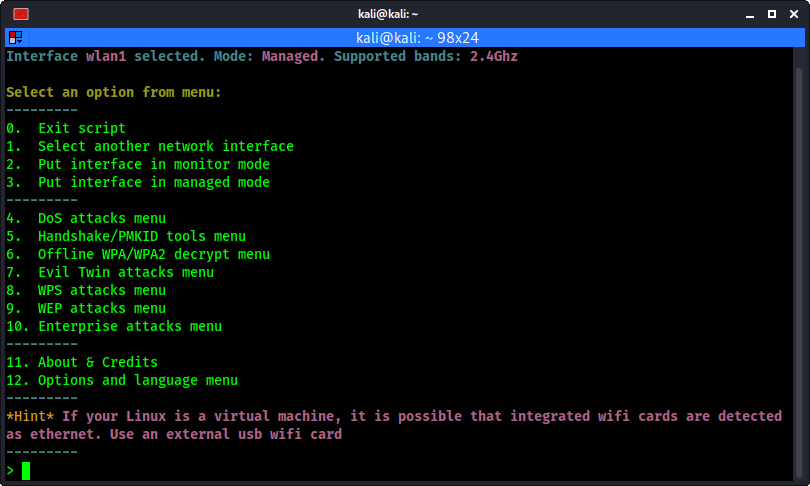

После выбора интерфейса появится главное меню тулзы.

Как видите, в данный момент установлен режим Managed (Управляемый), который необходимо изменить на режим Monitor (Монитора). См. также Как перевести адаптер в режим монитора WiFi.

Введите 2 и нажмите Enter.

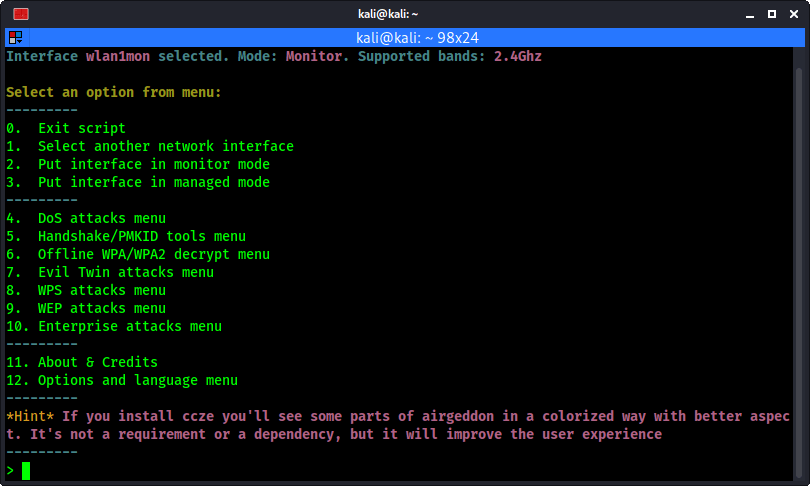

Отлично. Интерфейс изменен с wlan1 на wan1mon (режим монитора).

Теперь можно выполнять атаки на Wi-Fi.

Взлом WiFi с использованием Airgeddon

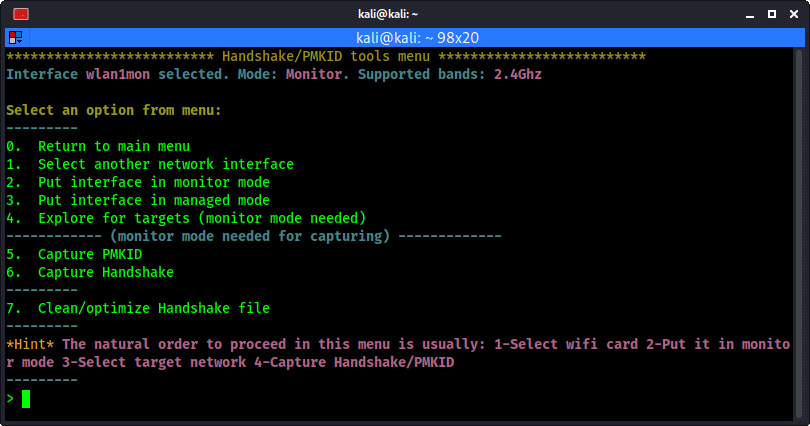

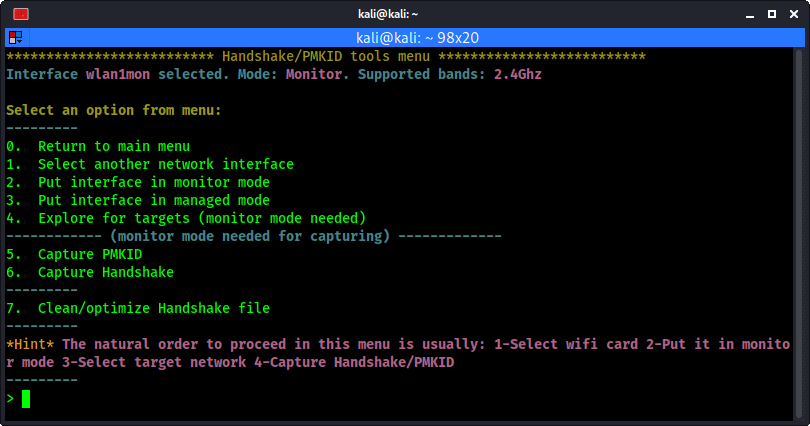

Для взлома Wi-Fi необходимо захватить файл рукопожатия (Handshake). В этом файле хранится зашифрованный пароль Wi-Fi. Для захвата рукопожатия, введите 5 и нажмите Enter.

Появиться следующее меню.

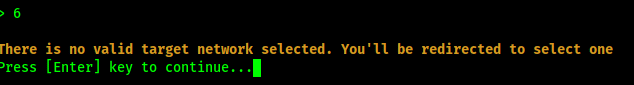

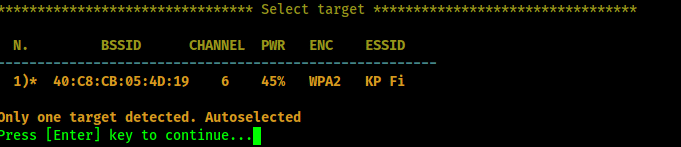

Введите 6 и нажмите Enter.

Мы еще не выбрали сеть, поэтому Airgeddon автоматом перенаправит на выбор целевой сети WiFi. Нажмите Enter, чтобы продолжить.

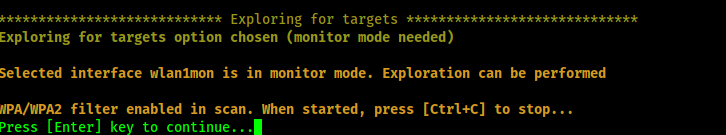

Начнется поиск доступных сетей.

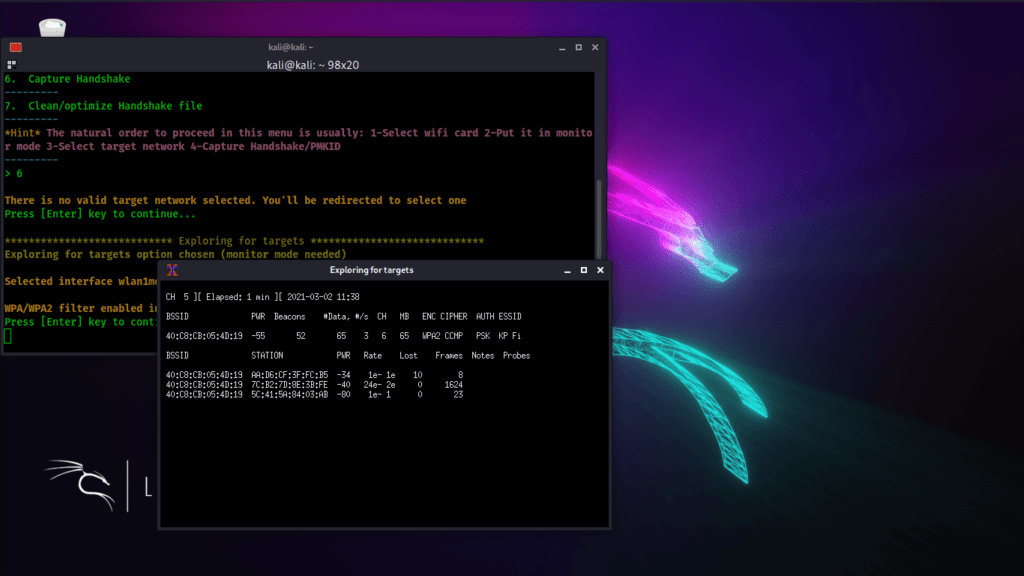

После выбора целевой сети, остановите процесс сканирования, нажав на сочетание клавиш CRL + C.

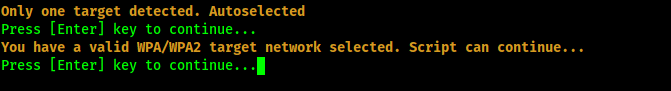

Я находился на даче, поэтому Airgeddon нашел единственную мою сеть и выбрал ее автоматом.

Если бы тулза нашла несколько сетей, она предложила бы выбрать целевую.

Нажимаем Enter, чтобы продолжить.

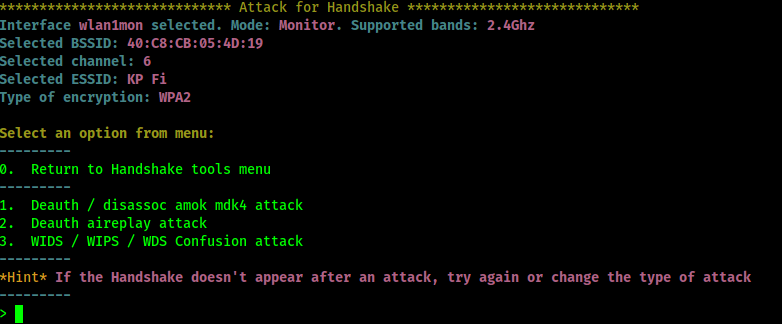

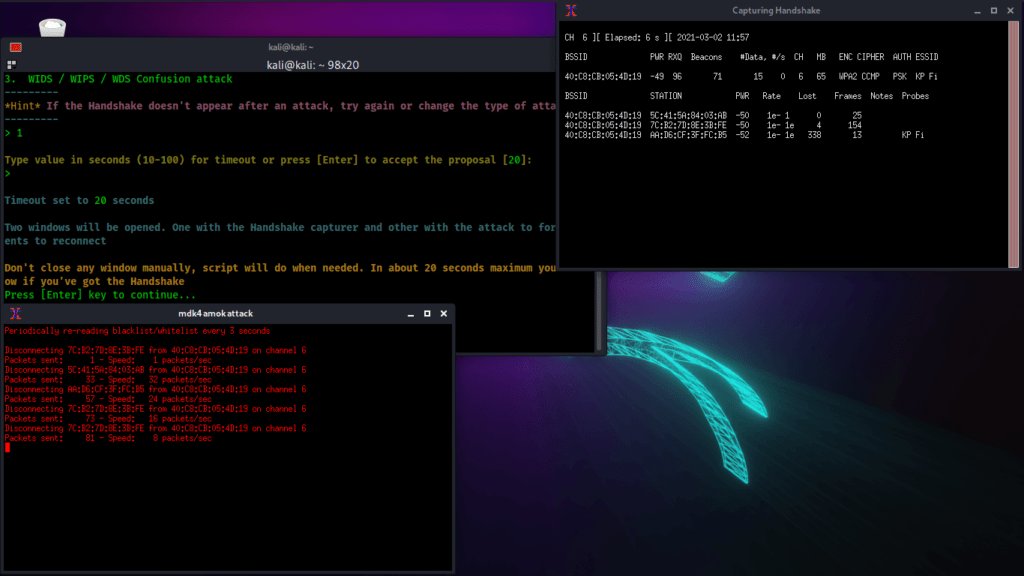

Выберите метод захвата файла рукопожатия.

Для примера выбираем атаку 1 Deauth (Деаутентификации).

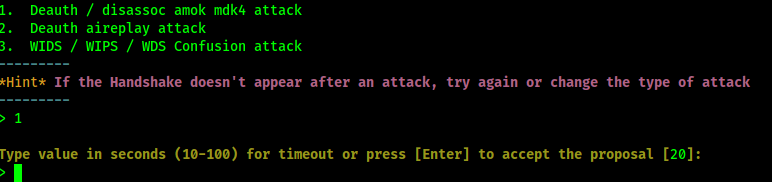

Установите время таймаута в секундах. Если не ввести значение, будет использовано значение по умолчанию, равное 20.

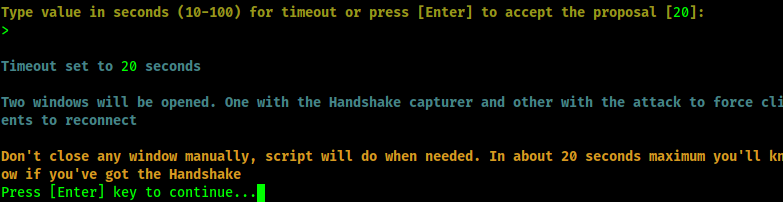

На приведенном выше скрине видим, что тулза, во время захвата рукопожатия рекомендует не закрывать окна.

После нажатия на Enter начнется процесс деаутентификации (процесс отключения клиентов) и перехвата хендшейка Wi-Fi.

Airgeddon начнет отключать подключенных клиентов, а после их попытки обратно подключиться к сети, будет перехватывать рукопожатие.

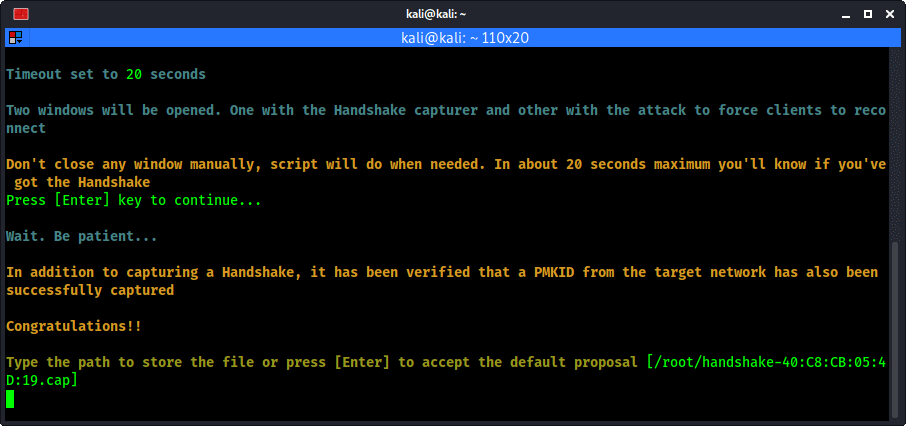

После успешного захвата хендшейка, окно закроется, скрипт отобразит соответствующее сообщение и предложить сохранить файл рукопожатия. Путь по умолчанию сохраняется в:

| 1 | /root/handshake**.cap |

Захват рукопожатия завершен. Нажмите на Enter, чтобы вернуться в меню.

Для выхода введите 0 и нажмите Enter.

Для взлома пароля WiFi можно использовать различные способы. Можно задействовать Airgeddon —> Offline WPA/WPA2 decrypt menu —> Personal > (aircrack + crunch) Bruteforce attack against Handshake/PMKID capture file или использовать aircrack-ng или онлайн-инструменты взлома хеша.