Сериал Mr. Robot весьма неплох с точки зрения постановки и сюжета, но, помимо этого, вызывает массу положительных эмоций у людей так или иначе, имеющих отношение к вопросу информационной безопасности, и обусловлено это тем, что процессы взлома и защиты от него, показаны очень даже реалистично, и многим людям, работающим в этой сфере было приятно и интересно увидеть знакомые интерфейсы и технологии.

А если показанное в сериале довольно реалистично, то почему бы не повторить некоторые моменты? И сегодня я предлагаю разобраться как Mr. Robot анонимизировал свою личность при взломах. В одной из серий мужчина (забыл как зовут) в кафе рассказывает психиатру Эллиота, что того не получается вычислить, потому что он использовал прокси из Эстонии. Ну а еще мы неоднократно видели что Эллиот использует Kali Linux. Этих знаний нам более чем достаточно чтобы повторить путь Эллиота и анонимизировать себя похожим образом.

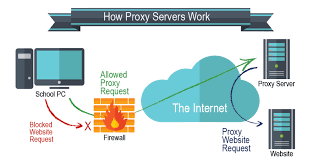

Начнём с теории. Что такое прокси?

Proxy, в переводе с английского, – это доверенное лицо или уполномоченный т.е., по сути, прокси-сервер это сервер-посредник между тобой и сервером к которому ты обращаешься, т.е другими словами, когда ты обращаешься к какому-нибудь ресурсу твой запрос вначале уходит прокси-серверу, а тот уже пересылает его целевому ресурсу, а получив ответ пересылает его тебе. Это, как ты понимаешь, дает определенные плюсы, во первых повышает твою анонимность, ну и защищает тебя от некоторых видов сетевых атак. Еще прокси может использоваться в корпоративных сетях, чтоб управлять трафиком, отслеживать активность пользователей ну и такое прочее, но сегодня не об этом. Кстати, сеть Tor, как ты наверняка знаешь, тоже использует прокси, причем сразу три, их там называют узлами или уровнями, или нодами – это сторожевой, промежуточный и выходной.

И именно по этому Эллиот не доверял луковой маршрутизации, если помнишь он говорил: “Кто контролирует выходной узел – тот контролирует весь трафик”. Ну да ладно, давай настроим прокси как у мистера Робота.

А поможет нам в этом утилита ProxyChains-ng.

В комплекте с Kali Linux её нет, поэтому устанавливаем:

sudo apt-get install git gcc

sudo apt-get remove proxychains

git clone https://github.com/rofl0r/proxychains-ng.git

cd proxychains-ng/

./configure --prefix=/usr --sysconfdir=/etc

make

sudo make install

sudo make install-config

После установки ProxyChains-ng осталось отредактировать файл настройка прокси-цепочек: /etc/proxychains.conf. Открываем его текстовым редактором:

leafpad /etc/proxychains.conf

По умолчанию здесь прописано использование сети Tor, поэтому эту строку мы просто закоментируем (#/etc/proxychains.conf). Теперь нам нужен прокси-сервер. Что бы было как в фильме, я нашёл на https://premproxy.com Эстонский прокси, но пока я это писал он перестал работать (наглядный пример всех прелестей бесплатного прокси). Но, в связи с тем, что это, принципиально ни на что не влияет, мы возьмём рабочий прокси и используем его.

Если твоя цель анонимность, не используй transparent proxy – это прозрачный прокси, он не скрывает ip.

В конец файла proxychains.conf, там где ProxyLixt, дописываем:

http 31.209.96.50 57482

Должно получиться вот так:

Сохраняем изменения. Теперь чтобы направить трафик любой утилиты или приложения через прокси, достаточно перед командой запуска добавить proxychains4. Например, если мы хотим проверить под каким ip мы обращаемся к сайтам (это будет ip прокси-сервера), нужно написать в терминале:

proxychains4 wget -qO- eth0.me

Точно также мы можем, например, запустить браузер Firefox через прокси:

proxychains4 firefox

Вот так просто и довольно быстро можно использовать прокси в Linux.

И, вместо выводов, пару слов об анонимности.

Мне несколько раз попадались сливы курсов по анонимности и я их ради интереса просматривал, было интересно за что люди берут деньги. Ведь если ты берешь деньги это должна быть действительно ценная информация или концентрированные знания, как вариант. Но, в любом случае, что-то полезное, так вот в некоторых курсах, автор утверждал, что нужно использовать vpn + tor + socks, там ещё были вариации, с дедиками и так далее, но суть не в этом. У меня к тем кто это пишет, ровно одни вопрос: “Вы там что, покушение на Трампа планируете?”

Я конечно понимаю (и согласен), что анонимности много не бывает, но здравый смысл должен же присутствовать? Или это гайд для второго Сноудена? Теперь объясню почему я так говорю. Если ты исполнишь что-то действительно резонансное – тебя всё равно вычислят, примеров много, зайди на сайт ФБР, в разделе Cyber Wanted увидишь очень крутых хакеров и всех их смогли вычислить. И заметь, все эти люди, мягко говоря, разбирались в анонимности, но были установлены, некоторые сели в тюрьму. И это не означает, что соблюдать анонимность вообще не надо (логика в стиле – всё равно найдут), но когда я на одной странице гайда, от гуру анонимности, читаю что надо использовать vpn, tor и всё сразу, а лучше по два раза, а на второй странице он расказывает, например, как сделать вбив на Amazon, это вызывает улыбку и сомнения в психическом здоровье автора.

Всё должно быть соизмеримо, ты должен понимать, что чем больше слоев защиты ты создашь, тем труднее тебе будет работать, тем меньше будет скорость соединения, это не говоря уже о времени которое придется потратить на настройку всего этого. Есть один проверенный, простой способ, как обезопасить себя, если вдруг ты зачем-то решил сделать что-то такое, за что тебя захотят найти. Рассматриваем вариант с прокси, потому что разговор был про прокси, но с vpn всё тоже самое. Работает это так, если твоя цель находится, например в США, или в Евросоюзе, то используй прокси-сервер из России, и наоборот – если твоя цель в России, то прокси должен быть в США. Объясняется это очень просто, чтобы узнать реальный ip, который был за прокси, нужно сделать запрос прокси-провайдеру, а США не может сделать запрос в Россию, ровно как и наоборот, вернее запрос то сделать можно, вот только провайдер вряд ли ответит, ведь он обязан ответить и предоставить логи только на запрос правоохранительного органа, в юрисдикции которого он находиться, а иностранный орган, если хочет сделать запрос, должен обратиться к соответствующему органу в этой стране, и я надеюсь ты понимаешь, что ФБР не обратиться к ФСБ, и наоборот. Да, если дело будет действительно серьёзное, они найдут другой способ узнать кто ты, но за вбив на Amazon или пару подрезанных аккаунтов в Steam, уж точно никто не будет заморачиваться. В общем, как вывод: защиты должно быть не максимум, а столько сколько нужно, и в 99% случаев, для обеспечение анонимности, более чем достаточно нормального, платного vpn или proxy (лучше vpn).

Ваш KaligulBorhes